Юный техник 1994-10, страница 33

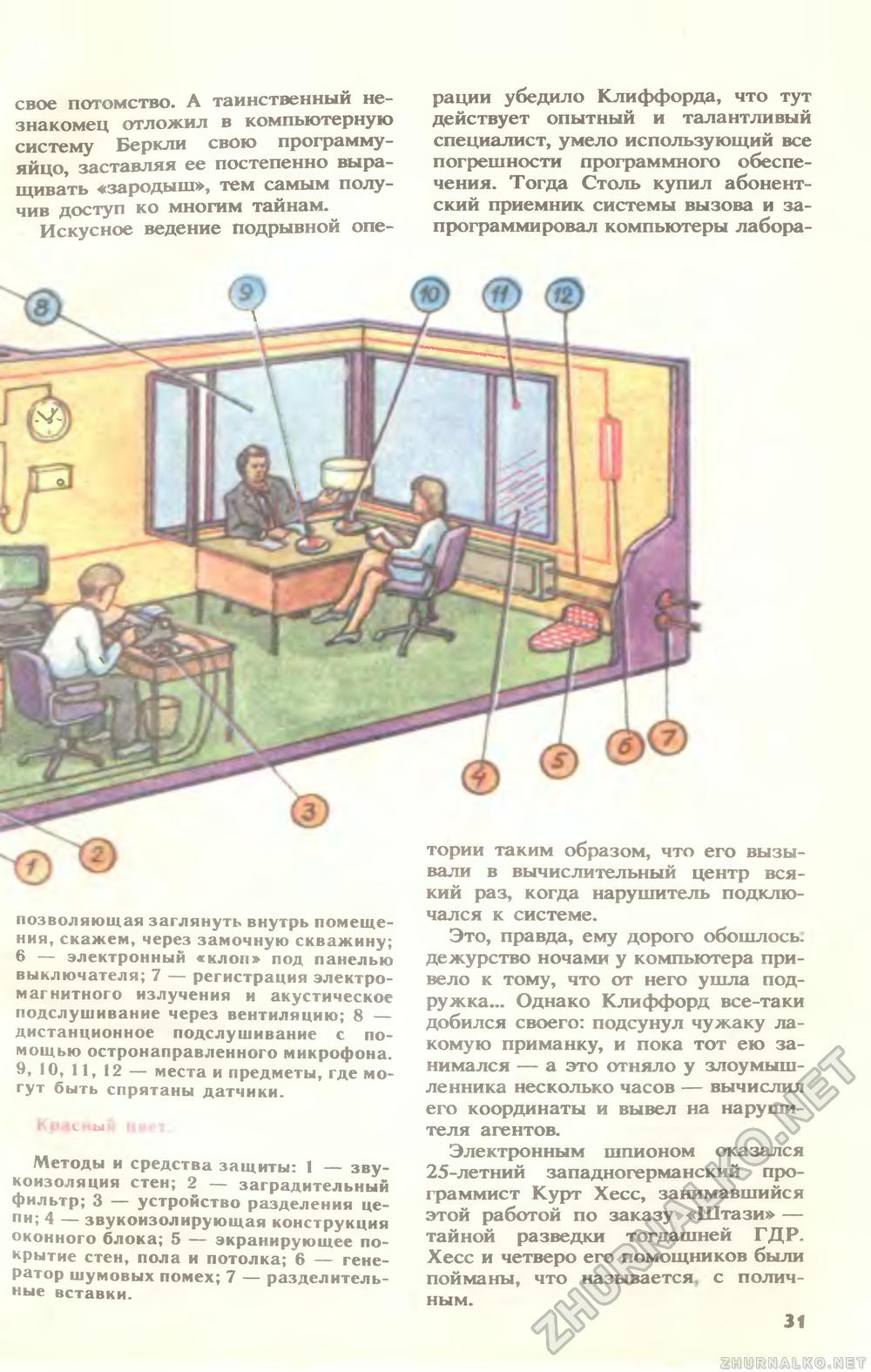

свое потомство. А таинственный незнакомец отложил в компьютерную систему Беркли свою программу-яйцо, заставляя ее постепенно выращивать «зародыш», тем самым получив доступ ко многим тайнам. Искусное ведение подрывной опе рации убедило Клиффорда, что тут действует опытный и талантливый специалист, умело использующий все погрешности программного обеспечения. Тогда Столь купил абонентский приемник системы вызова и запрограммировал компьютеры лабора- позволяющая заглянуть внутрь помещения, скажем, через замочную скважину; 6 — электронный «клоп» под панелью выключателя; 7 — регистрация электромагнитного излучения и акустическое подслушивание через вентиляцию; 8 — дистанционное подслушивание с помощью остронаправленного микрофона. 9, 10, 11, 12 — места и предметы, где могут быть спрятаны датчики. Методы и средства защиты: 1 — звукоизоляция стен; 2 — заградительный фильтр; 3 — устройство разделения цепи; 4 — звукоизолирующая конструкция оконного блока; 5 — экранирующее покрытие стен, пола и потолка; 6 — генератор шумовых помех; 7 — разделительные вставки. тории таким образом, что его вызывали в вычислительный центр всякий раз, когда нарушитель подключался к системе. Это, правда, ему дорого обошлось, дежурство ночами у компьютера привело к тому, что от него ушла подружка... Однако Клиффорд все-таки добился своего: подсунул чужаку лакомую приманку, и пока тот ею занимался — а это отняло у злоумышленника несколько часов — вычислил его координаты и вывел на нарушителя агентов. Электронным шпионом оказался 25-летний западногерманский программист Курт Хесс, занимавшийся этой работой по заказу «Штази» — тайной разведки тогдашней ГДР. Хесс и четверо его помощников были пойманы, что называется, с поличным. 31 |